Was ist der „Stand der Technik“ im Datenschutz?

18.03.2016

![]() [IITR – 18.3.16] Die europäische Behörde für Netz- und Informationssicherheit ENISA hat eine Analyse zum Reifegrad von Datenschutz-Techniken veröffentlicht. Sie ist ein Meilenstein zur Umsetzung der so genannten „Privacy Enhancing Technologies“ in der Praxis. Seit Jahrzehnten geht diese nämlich nur sehr langsam voran, obgleich es inzwischen unzählig viele Prototypen, Demonstratoren und Piloten gibt.

[IITR – 18.3.16] Die europäische Behörde für Netz- und Informationssicherheit ENISA hat eine Analyse zum Reifegrad von Datenschutz-Techniken veröffentlicht. Sie ist ein Meilenstein zur Umsetzung der so genannten „Privacy Enhancing Technologies“ in der Praxis. Seit Jahrzehnten geht diese nämlich nur sehr langsam voran, obgleich es inzwischen unzählig viele Prototypen, Demonstratoren und Piloten gibt.

Der Niederländer John Borking, der den Begriff „Privacy Enhancing Technologies“ (PETs) 1995 einführte, glaubt, dass dies mit dem Reifegrad der beteiligten Organisationen zu tun hat bzw. ob eine Organisation in der Lage ist, neue Prozesse und Praktiken zu entwickeln, optimieren und umzusetzen. Borking: „Ich bin ein Anwalt mit Interesse an IT und etwas technischem Hintergrund – ich wusste nichts über Technologiezyklen. Aber als ich die S-Kurve, die diese Zyklen beschreibt, Jahre später zum ersten Mal sah, hat mich das getröstet.“ Denn sie zeigt, dass wenn die Nutzer eine Innovation nicht sofort annehmen, es eine lange Zeit dauern kann, bis sie sich tatsächlich auf dem Markt durchsetzt.

Wen interessiert der „Stand der Technik“?

Der Reifegrad ist für den Einsatz von PET-Techniken wichtig, da über ihn der „Stand der Technik“ definiert werden kann. Organisationen müssen laut Gesetz ihre Maßnahmen entsprechend dem „Stand der Technik“ treffen. Das fordern etwa Artikel 17 der geltenden Datenschutz-Richtlinie und explizit Artikel 23 der neuen Datenschutz-Grundverordnung.

Die Datenschutz-Aufsichtsbehörden können auf dieser Grundlage den Einsatz entsprechender Techniken rechtlich verbindlich einfordern. In der Praxis haben sie das aber bislang nicht wirklich getan, da viele Datenschutztechniken weder ihnen, noch den Entwicklern und Anwendern bekannt sind, wie der vor einem Jahr von der ENISA herausgegebene Bericht mit dem Titel „Privacy and Data Protection by Design – from policy to engineering“ feststellt.

Es fehlt an einem Instrumentarium, das zuverlässige Orientierung über den „Stand der Technik“ geben könnte. Das könnte sich bald ändern: Bis Sommer erarbeitet die Arbeitsgruppe des Arbeitskreises Technik der deutschen Datenschutz-Aufsichtsbehörden einen ersten Katalog von „Referenzmaßnahmen“.

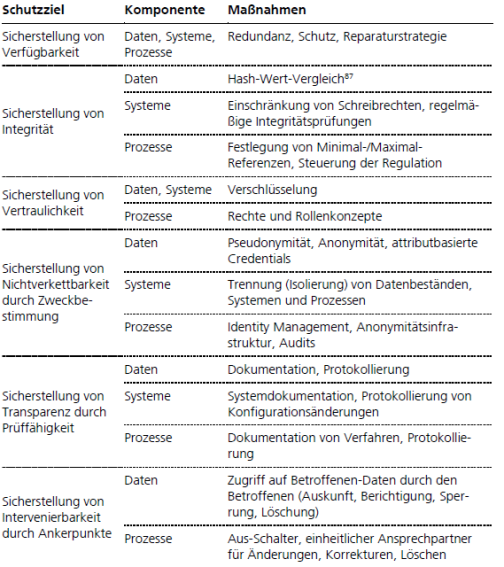

Bildunterschrift: Die Referenzmaßnahmen werden sich künftig entlang der Datenschutz-Schutzziele strukturieren.

Quelle: Whitepaper „Datenschutz-Folgenabschätzung. Ein Werkzeug für einen besseren Datenschutz“, 2016.

Operativ wichtig wird dieser Maßnahmen-Katalog etwa dann, wenn die datenverarbeitenden Organisationen bei risikobehafteten Prozessen und Anwendungen eine Datenschutz-Folgeabschätzung durchführen müssen, wie sie die Datenschutz-Grundverordnung in Artikel 33 verlangt. Das „Forum Privatheit“ hat dazu die Tage ein neues Whitepaper veröffentlicht, das sich methodisch am Standard-Datenschutzschodell orientiert.

Wie kann der „Stand der Technik“ festgestellt werden?

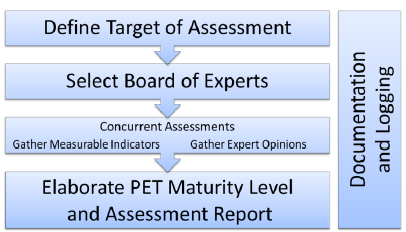

Der ENISA-Bericht zum Reifegrad von Datenschutz-Techniken („Readiness Analysis for the Adoption and Evolution of Privacy Enhancing Technologies“) zielt nun darauf ab, Stakeholdern in Politik, Aufsichtsbehörden, Fördereinrichtungen und Standardisierungsgremien eine Methode an die Hand zu geben, mit der sie PETS danach bewerten können, ob sie als „Stand der Technik“ gelten können oder ob noch mehr Forschung und Entwicklung in sie investiert werden sollte, bis sie als ausgereift gelten dürfen.

Die Studie kommt zu dem Schluss, dass sich der Reifegrad nicht allein an der Verfügbarkeit messen darf: So sollte eine Technik, die bereits weit verbreitet, aber fehlerhaft ist, nicht einer besseren Technik vorgezogen werden, die es erst als einsatzbereiten Prototypen gibt.

Wie bereits der Privacy-by-Design-Bericht der ENISA feststellte, werden heute im Internet weithin Techniken eingesetzt, die als unsicher gelten. Beispielsweise werden bei der Internet-Authentifizierung mit Nutzername und Passwort über eine gesicherte Verbindung die teilnehmenden Server einem beobachtenden Dritten bekannt, was Phishing-Attacken ermöglicht. Das aber könnten neue Privacy-freundliche Authentifizierungs-Protokolle wie das schon über zehn Jahre alte, aber kaum bekannte „Just Fast Keying“ verhindern, das auch als „Stand der Technik“ bewertet werden kann.

Der „PET Maturity Score“

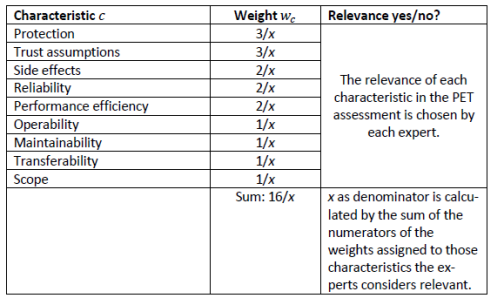

Die Bewertungsmethode für den Reifegrad, der „PET Maturity Score“, berücksichtigt daher zum einen die Verfügbarkeit einer Technik, zum anderen aber auch die „Privacy Enhancement“-Qualität. Die Qualität soll von von Experten-Panels nach folgenden Kriterien beschrieben und bewertet werden:

- Welcher Schutzgrad wird entsprechend der Datenschutz-Schutzziele erreicht?

- Welche Vertrauensannahmen sind notwendig? (z. Bsp.: Je mehr Komponenten vertraut werden muss, desto geringer der Score)

- Welche Nebenwirkungen gibt es? (z. Bsp. Aufwand für das Schlüsselmanagement)

- Wie zuverlässig ist ein System oder Komponente? (z. Bsp. Fehlertoleranz)

- Leistungseffizienz (z. Bsp. Speicherbedarf, Bandbreite, Geschwindigkeit)

- Operabilität (z. Bsp. Compliance, Lernfähigkeit)

- Unterhaltbarkeit (z. Bsp. Aufwand für Anpassungen und Weiterentwicklung)

- Umfang (z. Bsp. Anzahl verschiedener Anwendungsbereiche)

Quelle: „Readiness Analysis for the Adoption and Evolution of Privacy Enhancing Technologies”, 2015.

Da diese Kriterien von Experten bewertet werden und damit unterschiedliche Bewertungsergebnisse nach sich ziehen können, rät der Bericht auch quantitative Indikatoren in den Score einzubeziehen. Dazu zählen sie etwa die Zahl der wissenschaftlichen Publikationen zu einer PET, die Anzahl der Zertifizierungen, die Menge kommerziell verfügbarer Produkte, die eine PET als Komponente verwenden, oder das Alter einer PET.

Quelle: „Readiness Analysis for the Adoption and Evolution of Privacy Enhancing Technologies”, 2015.

Erfolgreiche Probe-Evaluierungen

Um zu überprüfen, wie praktikabel der Bewertungsprozess ist, führten die Autoren zwei Evaluierungen durch: So ließen sie zum einen ein Experten-Panel die IRMACard-Pilotstudie bewerten, zum anderen führten die Besucher der „IFIP Summer School on Privacy and Identity Management“ eine Bewertung des „TOR open experiment“ durch. In beiden Fällen waren sie mit der Qualität des Bewertungsvorgangs zufrieden.

Um die Methode zu testen und weiter zu entwickeln, wollen die Autoren verschiedene Arten von PETs weiteren Evaluierungen unterziehen. Obwohl die Methode von jedermann angewandt werden kann, plädieren sie für einen koordinierten Ansatz, um die Kriterien und Bewertungsfaktoren zu verfeinern. Dabei hoffen sie, dass insbesondere Zertifizierungsstellen die Ergebnisse der Reifegrad-Assessments berücksichtigen. Mittelfristig setzen sie darauf, dass die Methode Eingang in die Datenschutz-Folgeabschätzungen findet.

Der Reifegrad-Bericht stammt aus der Feder von Marit Hansen, Jaap-Henk Hoepman und Meiko Jensen. Marit Hansen hat an der schleswig-holsteinischen Datenschutz-Aufsichtsbehörde seit Ende der 1990er Jahren die Entwicklung von Privacy-Techniken vor allem über EU-Forschungsprojekte vorangetrieben und leitet die Behörde seit einigen Monaten als Nachfolgerin von Thilo Weichert. Jaap-Henk Hoepman forscht an der Radboud Universität in Nimwegen zu Privacy-Enhancing-Protokollen und „Privacy by Design“ in der Arbeitsgruppe „Digital Security“. Hansen und Hoepman waren bereits Co-Autoren im Privacy-by-Design-Bericht der Enisa. Meiko Jensen hat den Lehrstuhl für Netz- und Datensicherheit an der Ruhr-Universität Bochum inne und studierte wie auch Marit Hansen Informatik an der Universität Kiel.